7 sposobów na poprawienie produktywności w miejscu pracy dzięki Microsoft Office 365

Jeśli niedawno kupiłeś platformę Microsoft Office 365 dla swojej firmy (lub nadal zastanawiasz się, czy będzie to sprytny ruch biznesowy), ten artykuł jest dla Ciebie. W tym artykule podzielę się siedmioma sposobami, w jakie platforma Microsoft 365 poprowadzi Twoją firmę do przodu, aby zwiększyć produktywność. Oto siedem rzeczy, których tracisz, jeśli nadal rozważasz.

Internet sprawia, że biznes z dnia na dzień staje się szybszy i wydajniejszy. Współpraca i komunikacja to pestka, przechowywanie i udostępnianie plików jest bezpieczniejsze i szybsze niż kiedykolwiek wcześniej. Dzięki chmurze wszystko, czego potrzebujesz, aby cieszyć się tymi bonusami, to subskrypcja i komputer.

Rozważ ten scenariusz.

Pracujesz nad raportem branżowym dla swojej firmy. Ten raport wymaga zebrania statystyk i ekspertyz od różnych interesariuszy.

Po zebraniu i uporządkowaniu danych musisz przepuścić je przez swojego szefa. Copywriter Twojej firmy musi zajmować się pisaniem, a Twój grafik zajmuje się grafiką. Wreszcie, twój wydawca musi postawić swój ostateczny stempel, zanim menedżerowie twojej witryny opublikują go.

Masz dwa tygodnie na wykonanie tego zadania i musisz aktywnie zaangażować wszystkich. Jak byś to zrobił?

Staromodne przenoszenie się z jednego biura do drugiego z plikami lub wysyłanie ton e-maili do wszystkich może nie zapewnić wymaganej szybkości i produktywności.

Dzięki Microsoft 365 masz kompletny pakiet, który rozwiązuje ten problem.

Co to jest Microsoft 365?

Microsoft 365 to oparty na subskrypcji pakiet narzędzi zwiększających produktywność w biznesie, łączący Office 365, Enterprise Mobility + Security i Windows 10.

Microsoft połączył wszystkie aplikacje i narzędzia w Office 365 z EM+S i systemem operacyjnym i sprzedaje je w jednym pakiecie subskrypcji. To wszystko, czego potrzebujesz w jednym pakiecie abonamentowym.

Pakiet jest wyceniany na użytkownika i miesięcznie i obejmuje następujące narzędzia:

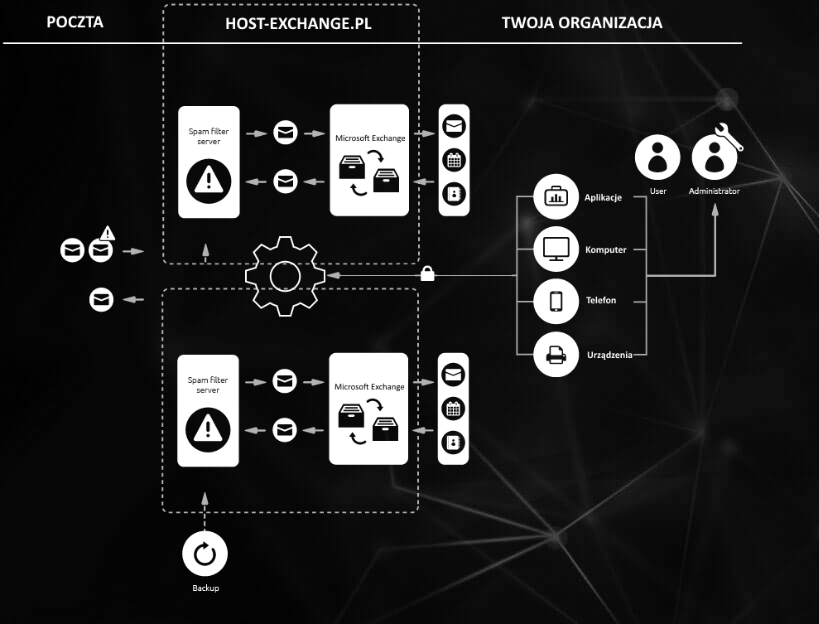

Wymiana online

Exchange online to Twój lokalny serwer poczty e-mail przeniesiony do chmury. Twoje e-maile są hostowane w chmurze za miesięczną opłatą.

SharePoint Online

Jest to narzędzie do przechowywania i współpracy w chmurze firmy Microsoft dla firm. Usługa SharePoint Online zapewnia magazyn w chmurze z funkcjami ochrony danych, udostępniania i współtworzenia.

Zespoły Microsoft

Aplikacja Teams to coś więcej niż narzędzie do wideokonferencji, czatu, rozmów głosowych i rozmów wideo, to platforma współpracy, która zapewnia dodatkowe warstwy funkcji (takie jak trwały czat), usprawniając komunikację i przepływ pracy między członkami zespołu.

Biuro Proplus

Obejmuje to wszystkie poprzednie aplikacje klasyczne pakietu Office, takie jak Microsoft Word, Outlook, PowerPoint, Excel, OneNote i Access.

Mobilność w przedsiębiorstwie + bezpieczeństwo

EM+S zapewnia dodatkowe warstwy ochrony danych biznesowych. Narzędzia chronią dane biznesowe dzięki funkcjom takim jak zarządzanie tożsamością i zarządzanie urządzeniami mobilnymi.

Te, oprócz systemu operacyjnego i innych narzędzi, takich jak Yammer i Planner, tworzą pakiet Microsoft 365.

7 sposobów, w jakie platforma Microsoft 365 zwiększa produktywność firmy

Znane już narzędzia z Microsoft 365 Office ProPlus

Microsoft 365 składa się z już znanych i dobrze używanych narzędzi korporacyjnych i biznesowych Microsoft Office. Twój zespół może szybko się przystosować przy niewielkim lub żadnym dodatkowym szkoleniu.

Praca zespołowa z Microsoft 365 SharePoint Online

SharePoint Online umożliwia pracownikom pracę nad tym samym dokumentem, przechowywanie i udostępnianie plików w łatwy i niezawodny sposób. SharePoint zapewnia bezpieczne środowisko do współpracy i pracy.

Pracuj na swoim urządzeniu mobilnym.

Platforma Microsoft 365 umożliwia w pełni zainstalowane aplikacje pakietu Office na tabletach, telefonach i komputerach stacjonarnych. Wprowadza to kulturę mobilną do miejsca pracy, dzięki czemu pracownicy mogą szybciej uzyskiwać dostęp do plików i wykonywać zadania z różnych urządzeń i w różnych warunkach: na plaży, w podróży pociągiem lub siedząc przy biurku bez uszczerbku dla jakości i terminów.

Wspólna pamięć masowa oparta na chmurze z SharePoint Online

Microsoft 365 eliminuje potrzebę duplikowania plików. Wiele wersji tych samych dokumentów przestanie istnieć, ponieważ pracownicy będą mogli bezpiecznie przechowywać pliki w chmurze, łatwo udostępniać je i uzyskiwać do nich dostęp w dowolnym miejscu i czasie na świecie.

Twórz silniejsze zespoły z Microsoft 365

Narzędzia Microsoft 365 umożliwiają członkom zespołu pracę nad tym samym dokumentem, udostępnianie plików i komunikację z dowolnego miejsca na świecie.

Oznacza to, że możesz budować wirtualne zespoły, a freelancerzy, niezależni wykonawcy i konsultanci mogą być zatrudniani do pracy. Narzędzia takie jak SharePoint Online umożliwiają członkom zespołu szybką i łatwą pracę nad dokumentami oraz ich udostępnianie z dowolnego miejsca na świecie.

Skrócony czas przestoju

Office 365 to pakiet aplikacji w chmurze. Korzystanie z narzędzi w Office 365 nie wymaga żadnej fizycznej instalacji, specjalnego licencjonowania oprogramowania ani przeszkolonych inżynierów. Nie ma wymaganej comiesięcznej konserwacji ani aktualizacji. Eliminuje to przestoje zwykle związane z tymi czynnościami i pomaga w płynnym prowadzeniu biznesu.

Bezpieczne środowisko pracy dzięki Enterprise Mobility and Security

Bezpieczeństwo i bezpieczeństwo danych biznesowych i klientów jest priorytetem. Dane to nowa waluta, dzięki której cyberbezpieczeństwo jest istotną częścią Twojej firmy. Platforma Microsoft 365 zapewnia dodatkowe warstwy zabezpieczeń za pośrednictwem EM+S, zmniejszając możliwość naruszenia danych biznesowych, co pozwala wyprzedzić hakerów i ataki.

Wniosek

To tylko osiem z wielu zalet platformy Microsoft 365 w zakresie produktywności. Przekonasz się, że najważniejsze w biznesie i życiu są te, których nie da się określić ilościowo, na przykład swoboda prowadzenia działalności, wiedząc, że niewielka miesięczna subskrypcja obejmuje wszystko.